Le Protocole SSH : Prise en main, Configuration et Sécurité - Partie 4

Salut les amis ! Nous avons vu dernièrement les astuces concernant l'utilisation de SSH. Il convient maintenant que l'on s'intéresse un peu plus aux techniques de sécurisation de SSH pour le protéger contre différents types d'attaques

5-Sécurité de SSH

SSH est un excellent et sûr moyen d’établir une connexion à distance à une machine . Toutefois, il existe certaines mesures qu’on peut prendre pour garantir la sûreté des communications effectuées par ce protocole.

5-1Le changement du port SSH

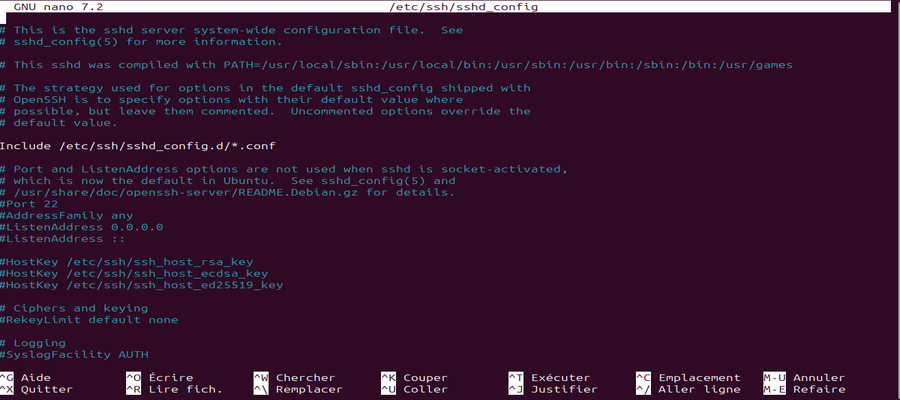

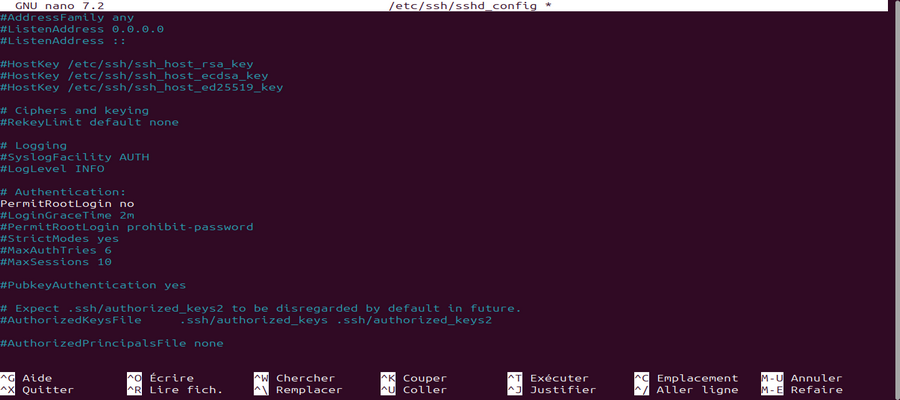

Une mesure que l’on choisira de prendre est de changer le port par défaut sur lequel tourne notre serveur SSH. Par défaut notre serveur SSH tourne sur le port 22 . Pour changer de port nous devons effectuer des modifications dans le fichier de configuration de notre serveur SSH. Ce fichier de configuration a pour chemin absolu : /etc/ssh/sshd_config. Ce fichier se présente de la sorte :

Ici je l’ai ouvert avec l’éditeur de texte nano, ouvrez-le avec votre éditeur de texte favori.

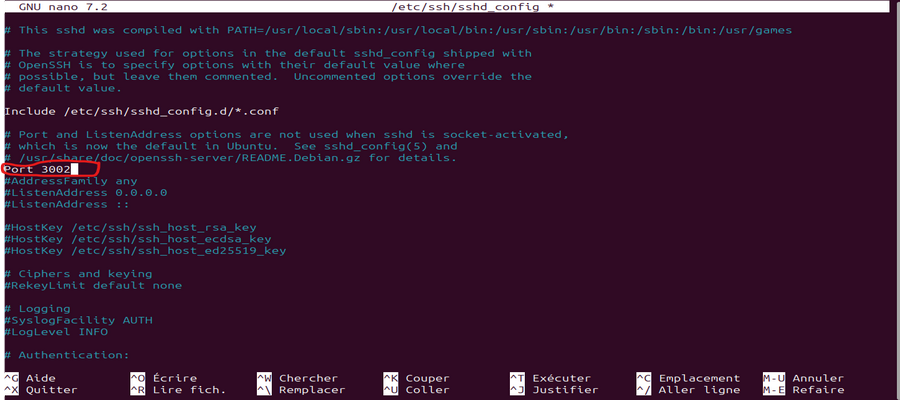

La ligne qui nous intéresse ici est la ligne commentée #Port 22. Ce que nous allons faire c’est décommenter cette ligne en supprimant le # et en changeant le 22 par 3002 (par exemple). Cela nous donnera donc :

On enregistre donc les modifications et on ferme notre fichier de configuration. Ensuite, on redémarre notre serveur SSH pour qu’il prenne en compte les modifications effectuées en faisant :

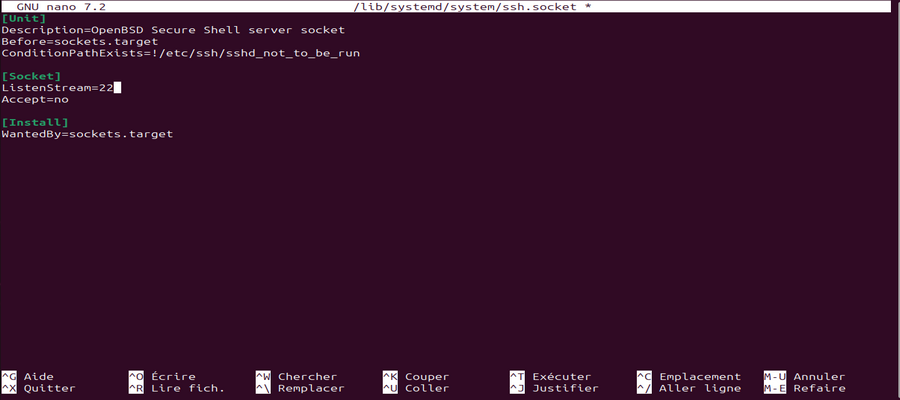

/etc/init.d/ssh restartN.B : Il arrive parfois que le changement de port ne prenne pas effet même quand on effectue les modifications dans /etc/ssh/sshd_config. On devra ajouter une procédure supplémentaire pour que le changement de port soit effectif. On devra éditer le fichier /lib/systemd/system/ssh.socket. Il se présente comme suit :

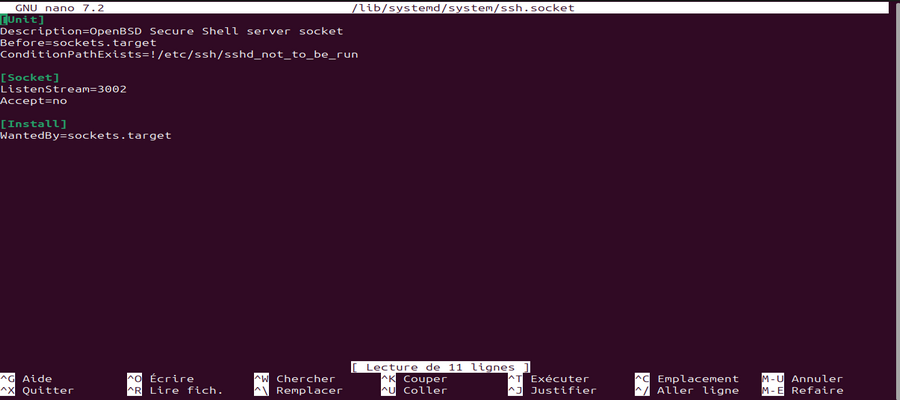

On modifie la ligne ListenStream=22 en changeant le 22 par 3002.

On enregistre et on quitte le fichier . Ensuite , on fait un redémarrage des processus tournant en arrière-plan :

sudo systemctl daemon-reloadOn redémarre ensuite notre service ssh :

/etc/init.d/ssh restart

Et là, on est certain que notre changement de port a pris effet !

Pour que notre machine A puisse se connecter désormais à notre machine B sur laquelle ont été effectuées les modifications, il faudra qu’elle spécifie le nouveau port de la manière suivante :

ssh -p 3002 orson2@192.168.145.145

5-2 Désactiver la connexion en SSH avec l’utilisateur root

Cette méthode consiste à bloquer l’accès en SSH à toute personne désirant se connecter en root sur notre machine distante. Pour empêcher la connexion en tant qu’utilisateur root, nous devons modifier notre fichier de configuration SSH /etc/ssh/sshd_config.

Dans ce fichier, nous devons rechercher la ligne PermitRootLogin. Une fois cette ligne trouvée, on la décommente et on change yes par no.

N.B : Si la ligne PermitRootLogin n’existe pas dans notre fichier on la crée à la fin

On enregistre la modification et on quitte notre fichier de configuration. Ensuite, on redémarre notre serveur SSH pour qu’il prenne en compte les modifications.

/etc/init.d/ssh restart

Nous remarquerons que la connexion en SSH à l’utilisateur root est rejetée par notre serveur SSH !

5-3 N’autoriser la connexion qu’à certains utilisateurs en SSH

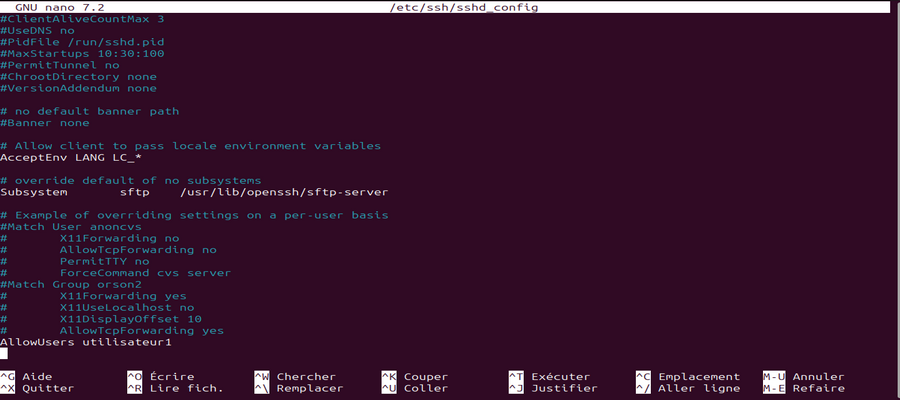

Cette méthode n’autorisera la connexion qu’à certains utilisateurs présents sur la machine distante.Toute tentative de connexion à d’autres utilisateurs en dehors de ceux autorisés sera rejetée. Pour effectuer cette restriction nous modifierons notre fichier de configuration /etc/ssh/sshd_config.

Supposons que sur la machine B nous ayons deux comptes utilisateurs : utilisateur1 et orson2. Pour n’autoriser la connexion en SSH qu’au compte utilisateur1 nous ajouterons au fichier /etc/ssh/sshd_config la ligne suivante :

AllowUsers utilisateur1

Nous enregistrons les modifications et quittons le fichier.Ensuite on redémarre le serveur SSH en faisant :

/etc/init.d/ssh restart

Désormais, nous ne pourrons nous connecter en SSH qu’en utilisant le compte utilisateur1 !

N.B : Si nous voulons autoriser la connexion à plusieurs comptes utilisateurs il nous suffira de faire dans le fichier de configuration :

AllowUsers nom_d’utilisateur1 nom_d’utilisateur2 nom_d’utilisateur3